Schritt 1: AI Suite als Application in Azure Entra ID anlegen

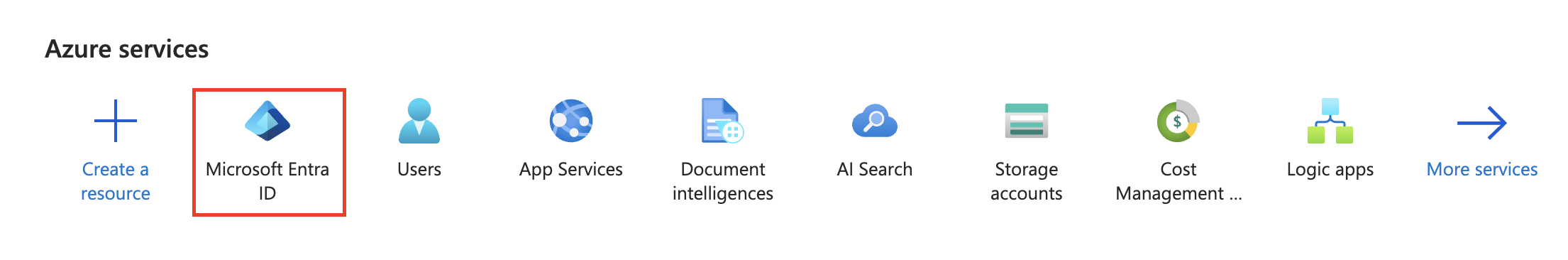

Navigiere zunächst innerhalb des Azure-Portals zu Microsoft Entra ID. Dies ist der zentrale Identitäts- und Zugriffsverwaltungsdienst von Microsoft. Jede sichere Interaktion, sei es durch einen Benutzer oder eine Anwendung, wird hier verifiziert.

Neue App registrieren

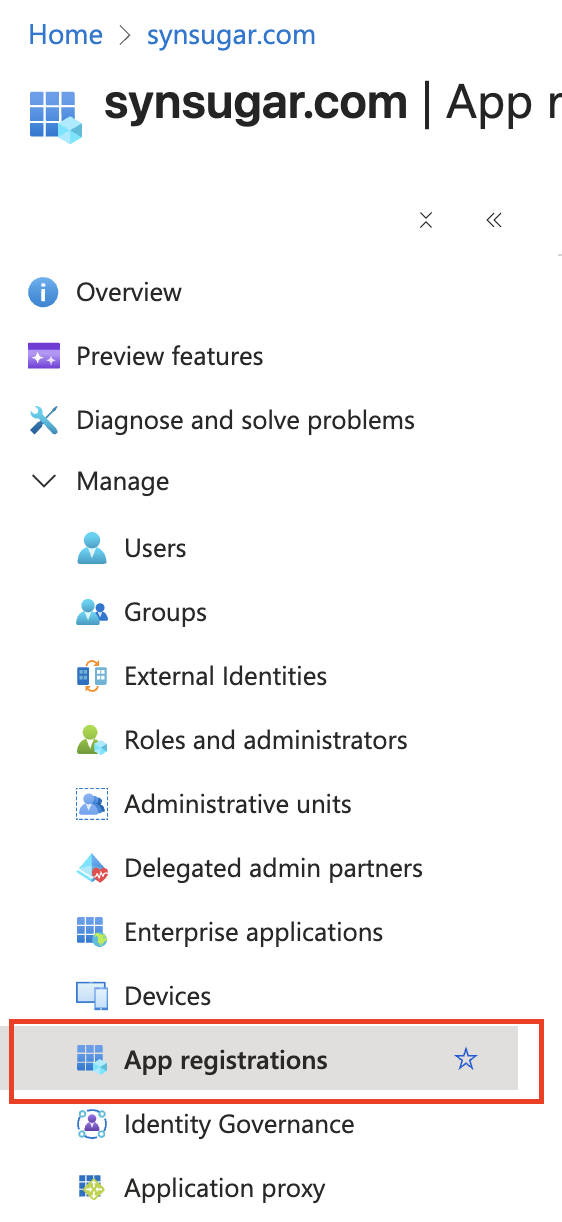

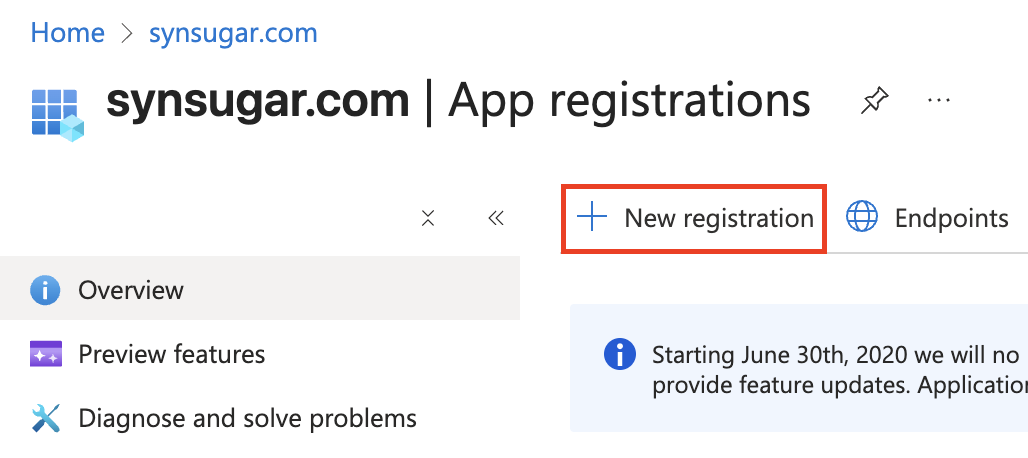

Innerhalb von Entra ID wählst Du den Bereich “App registrations” (Anwendungsregistrierungen). Mit einem Klick auf ”+ New registration” (Neue Registrierung) initiierst Du formal die Erstellung einer neuen Identität.

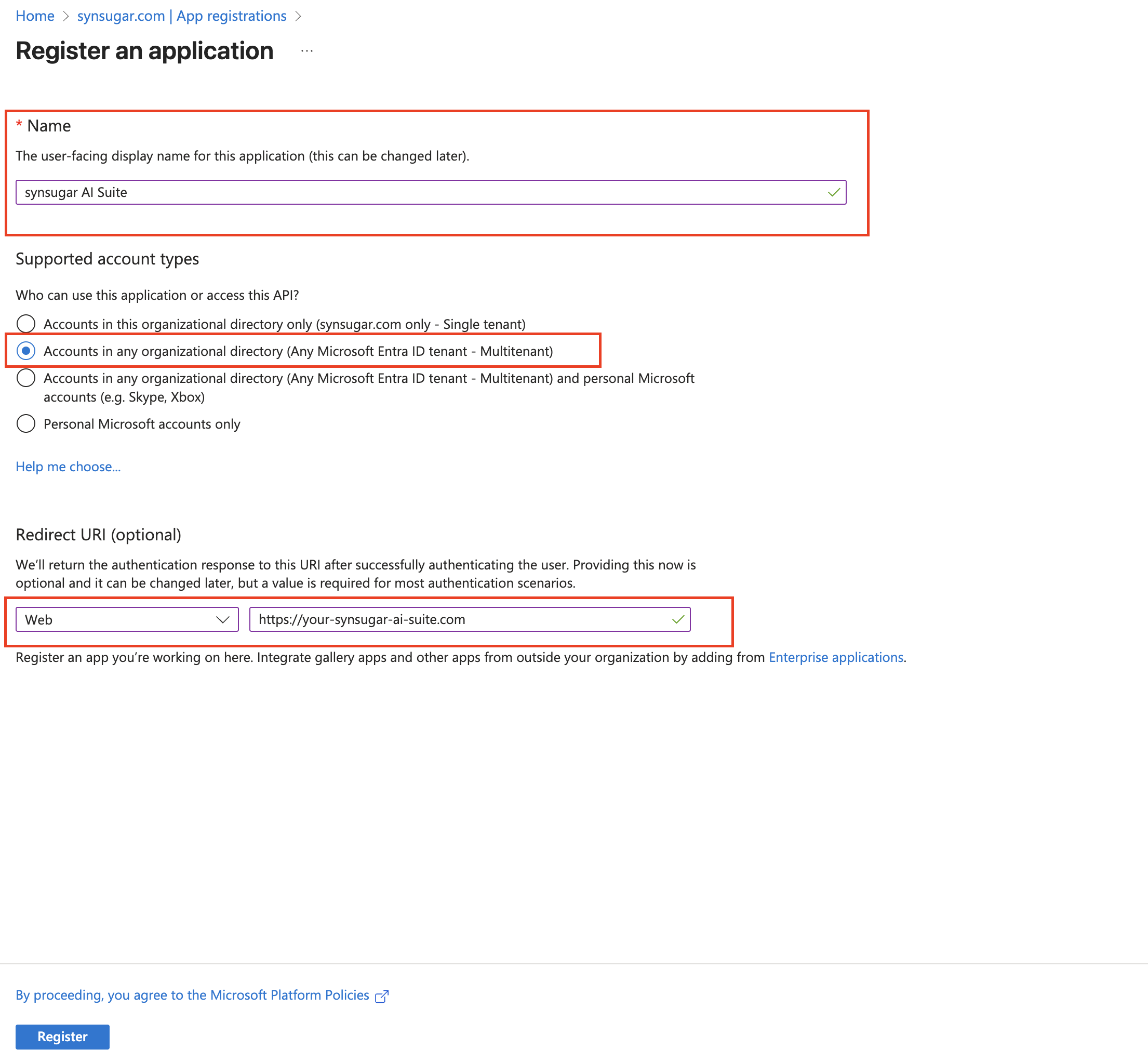

Die Attribute der neuen App definieren

Dies ist der entscheidende Schritt der Konfiguration, bei dem Du die fundamentalen Eigenschaften der Anwendungsidentität festlegst:- Name: Gebe der Anwendung einen eindeutigen Namen bspw.:

synsugar AI Suite. - Supported account types (Unterstützte Kontotypen): Hier definierst Du den Geltungsbereich der Zugriffsberechtigung. Die Auswahl “Accounts in any organizational directory (Any Microsoft Entra ID tenant - Multitenant)” ****ermöglicht es, dass sich neben internen Mitarbeitern auch Benutzer aus anderen Unternehmen mit ihrem eigenen Firmen-Login an dieser Anwendung anmelden können. So kann beispielsweise Kunden, IT-Freelancern oder externen Beratern Zugriff gewährt werden.

- Redirect URI (Umleitungs-URI): Dies ist eine entscheidende Sicherheitsmaßnahme. Nachdem der Authentifizierungsprozess erfolgreich war, leitet das System den Benutzer (und den kryptografischen Beweis der erfolgreichen Anmeldung) an diese exakte Adresse weiter. Dies stellt sicher, dass die “Login-Bestätigung” nicht an eine falsche Entität gesendet wird.

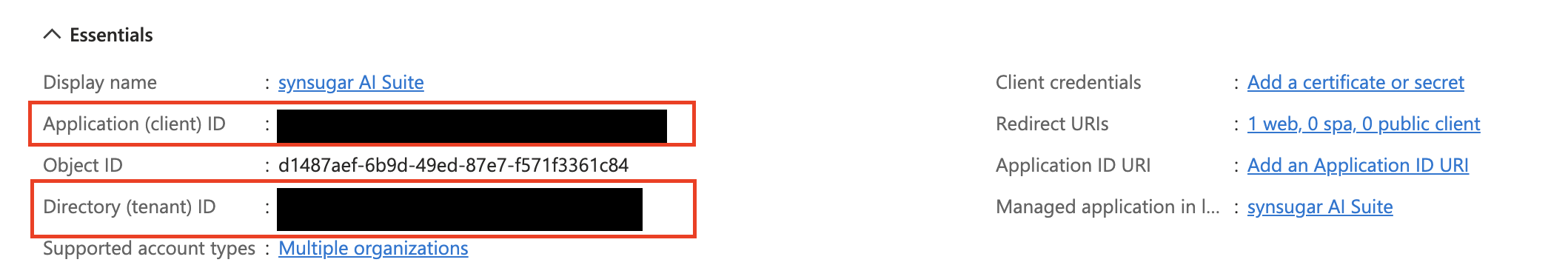

Zugriff auf die neue App über App ID und Directory ID

Nach der Registrierung stellt Dir Azure die essenziellen Identifikatoren zur Verfügung. Hierbei handelt es sich sozusagen um die Ausweisnummern Deiner Anwendung:- Application (client) ID: Dies ist die öffentliche, eindeutige Kennung der Anwendung. Wenn Deine Anwendung eine Anfrage an SharePoint stellt, wird diese anhand der ID identifiziert.

- Directory (tenant) ID: Dies ist die eindeutige Kennung Deiner Organisation (Deines “Mandanten”) in Azure.

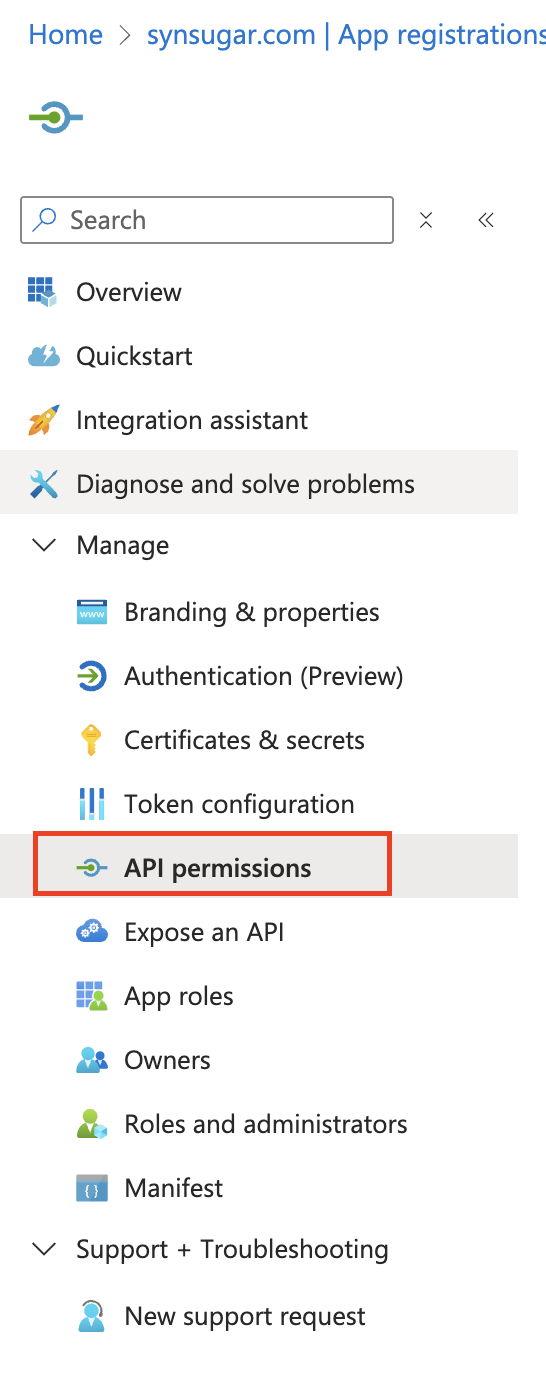

Schritt 2: API Permissions für die neue App geben

Innerhalb der App Registration (Anwendungsregistrierung) navigierst Du nun zum Menüpunkt “API permissions” (API-Berechtigungen) um die damit verbundenen Rechte festzulegen.

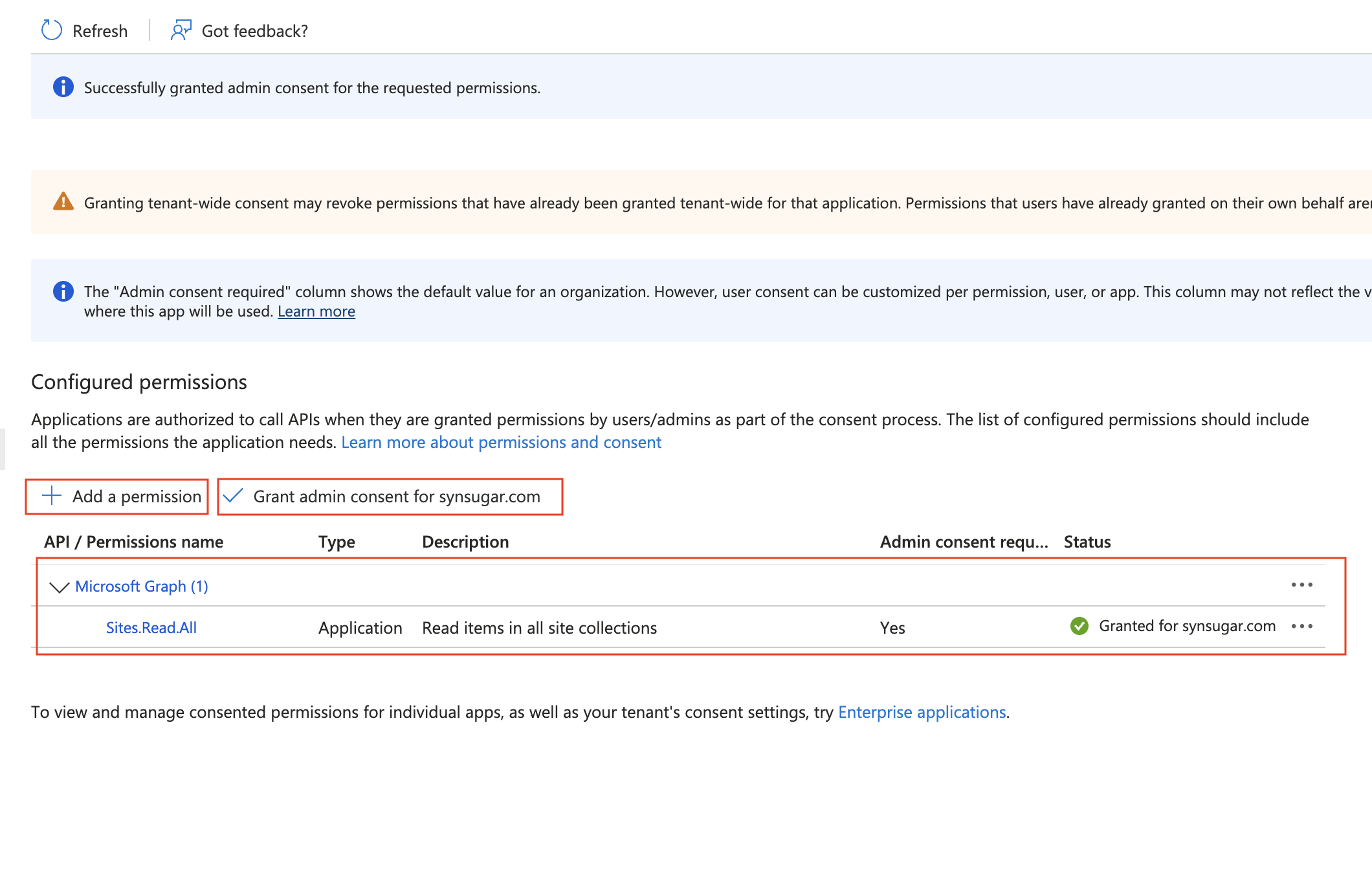

Spezifische Rechte und Berechtigungen der neuen App zuweisen

Die Anfrage (Add a permission):Du hast eine neue Berechtigung für die Anwendung angefordert. Konkret hast Du für die Microsoft Graph API– die zentrale programmatische Schnittstelle zu allen Microsoft 365-Daten – eine Berechtigung beantragt.Die spezifische Berechtigung (Sites.Read.All):- Sites: Der Geltungsbereich ist SharePoint-Websitesammlungen (“Site Collections”).

- Read: Die erlaubte Operation ist ausschließlich lesender Zugriff. Die Anwendung kann Daten abrufen, aber nicht verändern, erstellen oder löschen.

- All: Der Umfang ist global. Die Anwendung darf auf alle Websitesammlungen innerhalb des Mandanten zugreifen. Dies ist eine sehr weitreichende Berechtigung.

Der Berechtigungstyp (Type: Application):Dies ist eine der wichtigsten logischen Unterscheidungen.- Application-Permission (Anwendungsberechtigung): Die Anwendung agiert mit ihrer eigenen Identität, unabhängig von einem angemeldeten Benutzer. Sie funktioniert wie ein Dienst oder ein automatisierter Prozess im Hintergrund. Die Berechtigung

Sites.Read.Allgilt absolut für die Anwendung selbst. Dies ist typisch für eine KI-Suite, die beispielsweise Inhalte für eine unternehmensweite Suche indizieren soll. - Delegated-Permission (Delegierte Berechtigung): (Hier nicht gewählt) Die Anwendung könnte im Namen eines angemeldeten Benutzers handeln. Ihre effektiven Rechte wären die Schnittmenge aus den Rechten der App und den Rechten des Benutzers.

- Application-Permission (Anwendungsberechtigung): Die Anwendung agiert mit ihrer eigenen Identität, unabhängig von einem angemeldeten Benutzer. Sie funktioniert wie ein Dienst oder ein automatisierter Prozess im Hintergrund. Die Berechtigung

Die administrative Zustimmung (Grant admin consent / Status: Granted):Aufgrund der Mächtigkeit von Anwendungsberechtigungen (insbesondere...AllBerechtigungen) ist eine explizite Zustimmung durch einen Administrator erforderlich.- Ein normaler Benutzer kann diese Art von Recht nicht erteilen.

- Der Klick auf “Grant admin consent for synsugar.com” ist der formale Akt, bei dem ein Administrator mit entsprechenden Privilegien diese Berechtigung im Namen der gesamten Organisation bestätigt.

- Der Status “Granted for synsugar.com” mit dem grünen Häkchen ist der unwiderrufliche Beweis, dass diese Autorisierung für den gesamten Mandanten erteilt wurde.

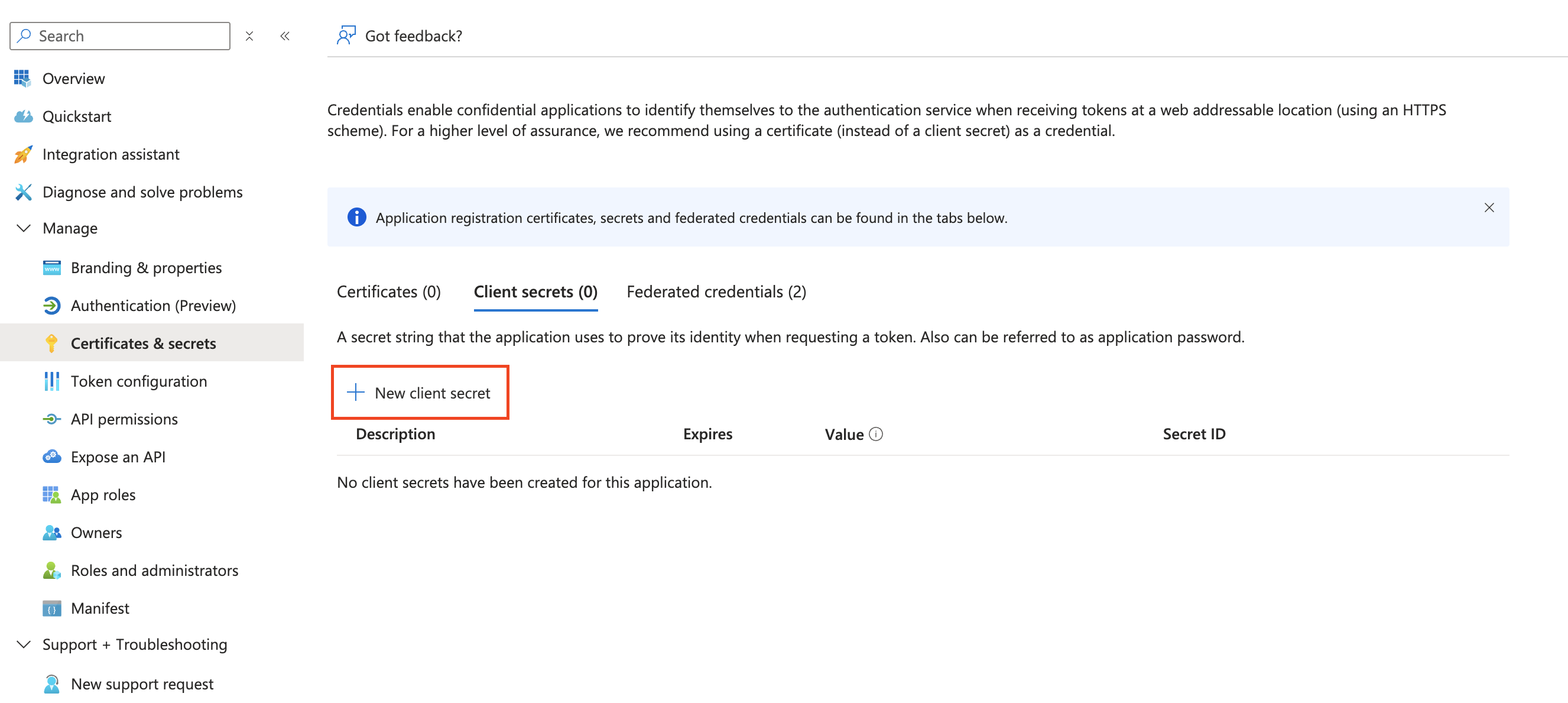

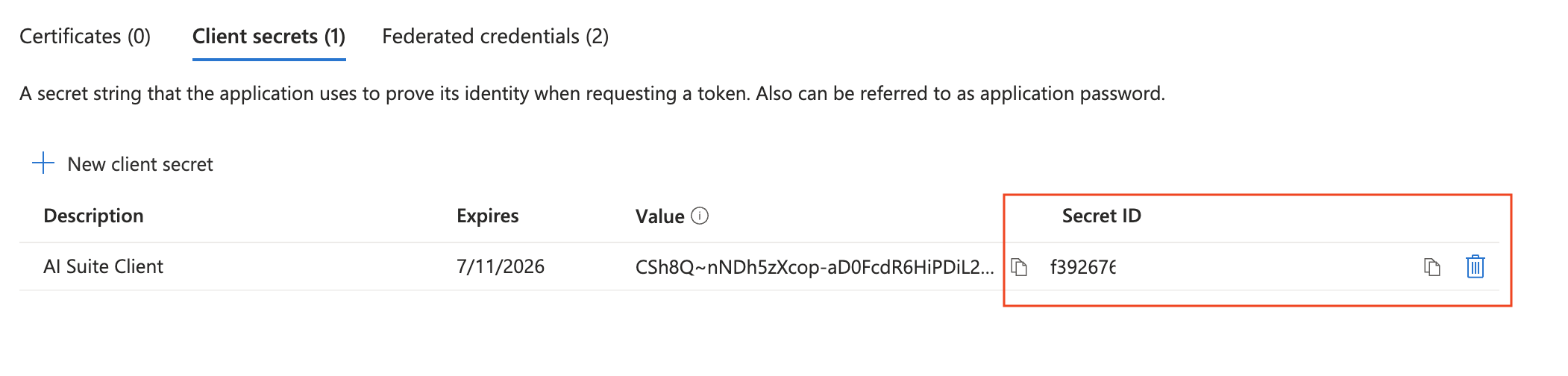

Schritt 3: Client Secret konfigurieren

- Navigation: Innerhalb der Anwendungsregistrierung navigierst Du zum Menüpunkt “Certificates & secrets”. Dies ist die Sicherheitszentrale für die Anmeldeinformationen Deiner Anwendung.

- Aktion: Klicke auf ”+ New client secret”. Damit startest Du den Vorgang, um ein neues, geheimes Passwort (einen “Schlüssel”) für Deine Anwendung zu erzeugen.

- Description (Beschreibung): Ein Name zur internen Zuordnung, hier “AI Suite Client”.

- Expires (Läuft ab): Das Datum, an dem dieses Passwort automatisch ungültig wird. Dies ist eine wichtige Sicherheitsfunktion, die eine regelmäßige Erneuerung der Schlüssel erzwingt.

- Value (Wert): Dies ist die wichtigste Information auf dieser Seite. Es ist das eigentliche, geheime Passwort, das Deine Anwendung zur Authentifizierung benötigt.

- Secret ID: Dies ist nur eine öffentliche Kennung für das Geheimnis selbst (quasi die “Seriennummer des Passworts”), nicht das Passwort.

synsugar AI Suite, wird genau dieser Wert in das Feld Secret eingefügt. Sobald Du diese Seite verlassen, kann der Wert nie wieder eingesehen werden.

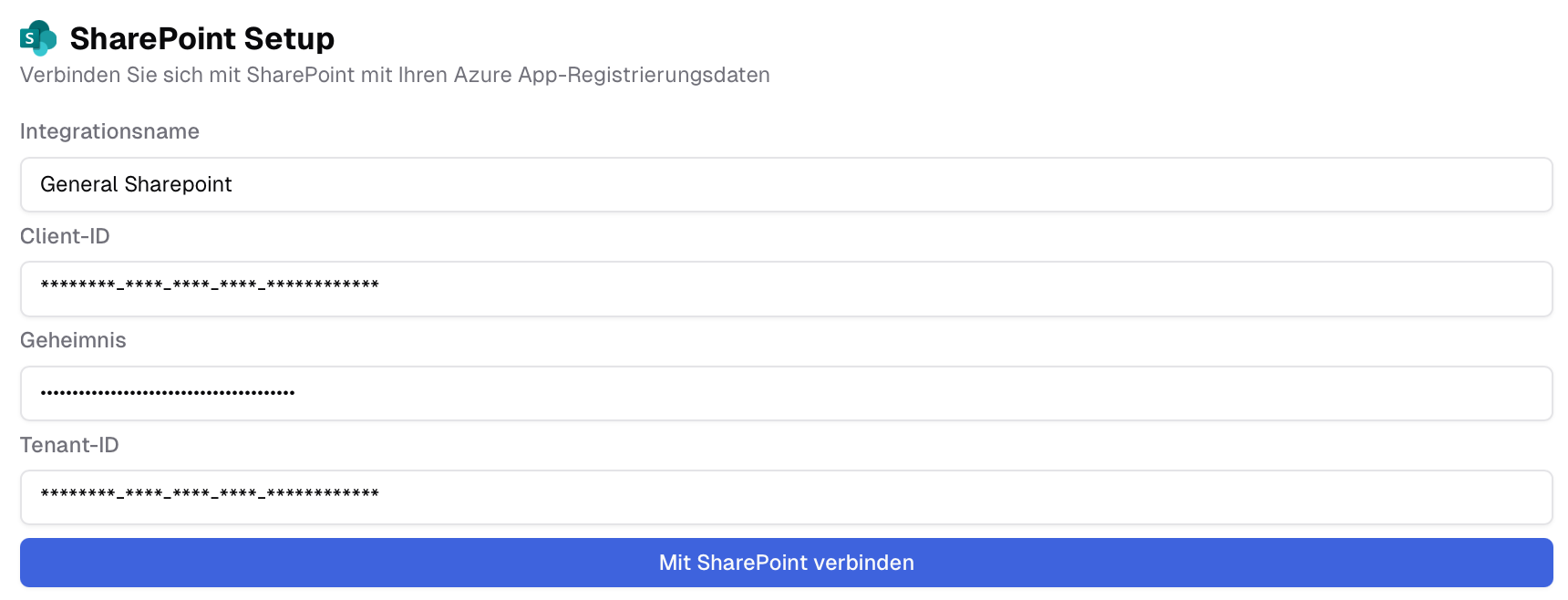

Schritt 4: Sharepoint Integration anlegen

synsugar AI Suite, falls Sie später mehrere unterschiedliche SharePoint-Integrationen einrichten möchten.

Application-ID: Hier fügst Du die zuvor erhaltene”Application (client) ID” ein. Dies ist die öffentliche Kennung. Deine Suite teilt damit dem Microsoft-Anmeldesystem mit: “Ich bin die Anwendung mit der ID xyz.”

Secret: Füge den Wert des “Client Secret” ein, den Du im Azure-Portal unter “Certificates & secrets” für Deine Anwendung generiert hast. Dies ist das geheime Passwort der Anwendung. Nachdem die Suite sich mit ihrer Application-ID identifiziert hat, beweist sie mit diesem Secret kryptografisch, dass sie tatsächlich die legitime Inhaberin dieser ID ist. Dies stellt die Authentizität sicher.

Tenant-ID: Hier ergänzt Du die “Directory (tenant) ID”. Diese spezifiziert die exakte Microsoft-Organisation (Dein Unternehmen), bei der sich die Anwendung authentifizieren soll. Sie teilt dem System mit: “Ich möchte mich bei der Organisation mit der Kennung abc anmelden.”